28 сент. 2023 г.

Что, если бы вы проснулись завтра и больше не смогли бы получить доступ к веб-сайтам, набрав такие имена, как google.com или espn.com? И вместо этого вам пришлось бы запоминать и набирать ряд цифр, чтобы просто выйти в Интернет: 172.217.16.206 — чтобы проверить почту, или 199.181.132.250 — чтобы прочитать спортивные новости. Просмотр страниц сайтов в интернете в одночасье стал бы чрезвычайно утомительным!

В данной статье мы рассмотрим сложную работу этой важной магистрали интернета.

DNS: адресная книга интернета

DNS — это распределенная иерархическая система, действующая как адресная книга интернета. Она преобразует доменные имена в IP-адреса, чтобы облегчить эффективную связь между устройствами по всему миру. Основная цель DNS — предоставить пользователям удобный способ доступа к веб-сайтам и ресурсам с помощью легко запоминающихся доменных имен, в то время как компьютеры и серверы используют IP-адреса для скрытой передачи данных.

DNS представляет собой сервис прикладного уровня. Она реализуется серверами, расположенными на границе сети, а не маршрутизаторами и коммутаторами внутри сети. Это отражает концепцию интернет-проектирования, заключающуюся в сохранении простоты ядра сети и усложнении ее границ.

Ключевые услуги, предоставляемые DNS

DNS предоставляет ряд различных услуг для облегчения работы в сети интернет. Вот схема услуг, предоставляемых DNS.

Ниже мы опишем некоторые из наиболее важных сервисов DNS.

Сопоставление хостов с IP-адресами

DNS поддерживает базу данных доменных имен и соответствующих им IP-адресов. Такое сопоставление необходимо для того, чтобы устройства могли находить друг друга в интернете.

Например, рассмотрим доменное имя «www.bytebytego.com». Сопоставление хостов с IP-адресами включает определение IP-адреса, связанного с этим доменом, например «172.67.21.11».

Псевдоним хоста

DNS поддерживает функцию, широко известную как псевдоним хоста, активируемую с помощью записей CNAME (каноническое имя). Это позволяет связать один IP-адрес или основное доменное имя с несколькими псевдонимами доменных имен.

Например, рассмотрим первичный домен «bytebytego.com». Возможно, вы захотите, чтобы ваш веб-сайт был доступен не только через «bytebytego.com», но и через различные псевдонимы, такие как «www.bytebytego.com», «web.bytebytego.com» и «blog.bytebytego.com». Настроив соответствующие записи CNAME в DNS, все эти псевдонимы могут указывать на первичный домен «bytebytego.com». В результате пользователи могут получить доступ к вашему веб-сайту, используя любое из этих доменных имен, ведущих к одному и тому же IP-адресу пункта назначения.

Маршрутизация электронной почты

DNS играет решающую роль в маршрутизации электронной почты через записи MX. Эти записи позволяют домену указывать, какие почтовые серверы отвечают за получение сообщений электронной почты от его имени. Такой механизм обеспечивает гибкость при настройке электронной почты.

Например, предположим, что основным почтовым сервером, предназначенным для получения электронных сообщений для домена «bytebytego.com», является «mail.bytebytego.com». Возможно, вам захочется иметь определенные адреса электронной почты, например те, которые заканчиваются на «@sales.bytebytego.com» или «@support.bytebytego.com», но при этом направлять всю входящую почту для этих адресов на сервер «mail.bytebytego.com». При соответствующей настройке записей MX электронные письма, отправленные на любой из этих адресов, будут направляться на заданный первичный почтовый сервер.

Сопоставление IP-адресов с хостами

Хотя DNS в основном используется для преобразования доменных имен в IP-адреса, она также может выполнять обратный поиск, преобразуя IP-адреса опять в доменные имена. Это полезно для целей безопасности и ведения журнала.

Балансировка нагрузки

DNS может распределять входящий сетевой трафик между несколькими серверами, возвращая разные IP-адреса в ответ на один и тот же запрос имени домена. Это помогает распределить нагрузку, а также повысить производительность и надежность онлайн-сервисов.

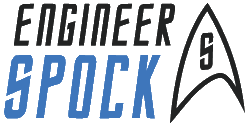

Иерархия DNS

DNS работает как распределенная база данных с иерархической структурой. На приведенном ниже рисунке показано высокоуровневое представление иерархии DNS.

|

Root DNC servers |

Корневые DNS-серверы |

|

Root |

Корневые |

|

Top level domain |

Сервер домена верхнего уровня |

|

Authoritative |

Полномочный сервер |

Корневые DNS-серверы

На вершине иерархии DNS находятся корневые серверы. С корневыми серверами связываются, когда сервер фактически не может определить имя. Вы можете думать об этом как о первой точке контакта, с которой начинается разрешение.

Корневые серверы представляют собой центральную нервную систему сети интернет, и поэтому обеспечение безопасности является очень важным аспектом. Большая часть инфраструктуры, связанной с корневыми серверами, находится в ведении ICANN (Корпорация по присвоению имен и номеров в интернете). В мире существует 13 логических корневых серверов, но каждый из этих логических корневых серверов постоянно реплицируется, поэтому этим 13 логическим серверам фактически соответствует тысяча физических серверов по всему миру.

DNS-серверы домена верхнего уровня (TLD)

Под корневыми серверами, на уровень ниже, находятся серверы TLD (домена верхнего уровня), и каждый из серверов на уровне TLD отвечает за преобразование одного из адресов, имеющих такие окончания, как .com, .edu, .net. и .org.

Корпорация по присвоению имен и номеров в интернете (ICANN) обладает полномочиями в отношении всех доменов верхнего уровня, используемых в интернете, и делегирует ответственность за эти домены верхнего уровня различным организациям. Физические или юридические лица, желающие зарегистрировать новый домен в этих доменах верхнего уровня, обычно обращаются к регистраторам доменных имен, которые являются аккредитованными организациями, взаимодействующими с реестрами для управления процессом регистрации.

Полномочные DNS-серверы

Полномочные серверы являются надежным источником преобразования доменных имен в своем конкретном домене. Они хранят сопоставления фактического имени и IP-адреса для данного домена. Хотя в интернете существуют различные механизмы кэширования для ускорения преобразования доменных имен, именно полномочные серверы предоставляют правильный и окончательный ответ при запросе. Владельцы или администраторы доменов настраивают записи своего домена, но фактическая инфраструктура — DNS-серверы — часто обслуживаются и управляются поставщиками услуг размещения DNS или регистраторами, такими как Cloudflare, Namecheap, GoDaddy и другими.

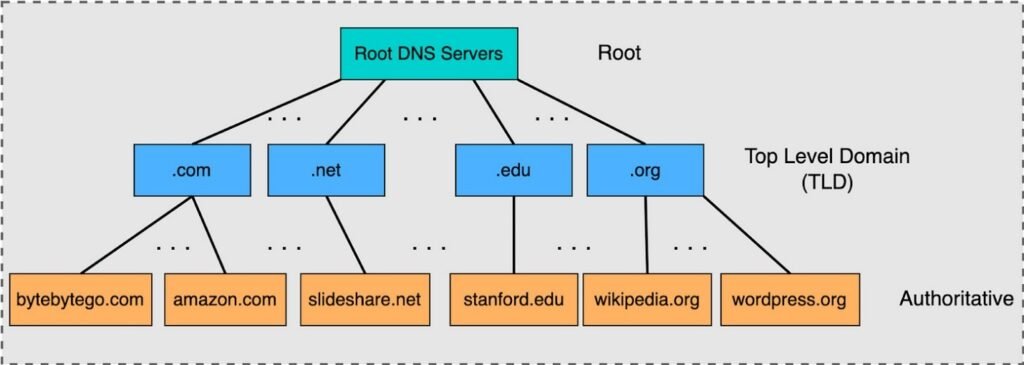

Рекурсивные DNS-серверы (преобразователь)

Рекурсивные серверы обрабатывают DNS-запросы от клиентских устройств, таких как компьютеры и смартфоны. Когда устройству требуется преобразовать доменное имя, оно обращается к этим серверам. Действуя от имени клиента, рекурсивные серверы пересекают иерархию DNS, консультируясь с различными DNS-серверами, чтобы определить IP-адрес, связанный с доменным именем. Получив ответ, они возвращают его клиенту. В целях эффективности рекурсивные серверы часто кэшируют ответы, чтобы избежать повторного запроса одной и той же информации.

Посмотрите на рисунок ниже, там показано размещение некоторых основных DNS-серверов при конвейерной обработке DNS-запроса.

|

Client |

Клиент |

|

DNS resolver |

Преобразователь DNS |

|

Root DNS |

Корневой DNS-сервер |

|

TLD DNS |

Сервер домена верхнего уровня |

|

Authoritative server |

Полномочный сервер |

Как работает преобразование DNS

В DNS имеется два основных метода разрешения запросов

- Итеративное разрешение запросов

- Рекурсивное разрешение запросов

Эти методы определяют, как DNS-серверы взаимодействуют друг с другом, чтобы найти IP-адрес, связанный с конкретным доменным именем. Ниже приведен краткий обзор каждого метода.

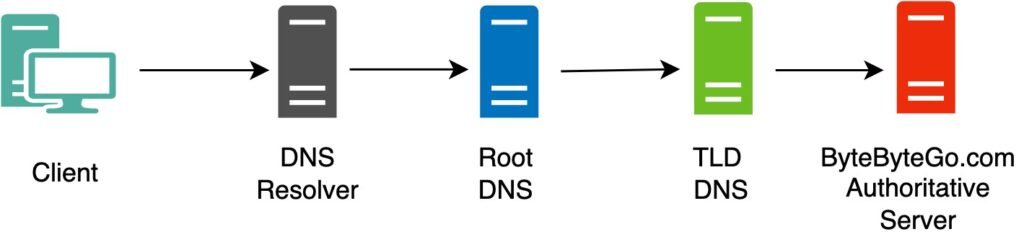

Итеративное разрешение запросов

При итеративном разрешении запроса DNS-сервер, получающий запрос, предоставляет ссылки на запрашивающий сервер, направляя его через иерархию DNS. Запрашивающий сервер активно участвует в процессе, отправляя последующие запросы на основе полученных ссылок.

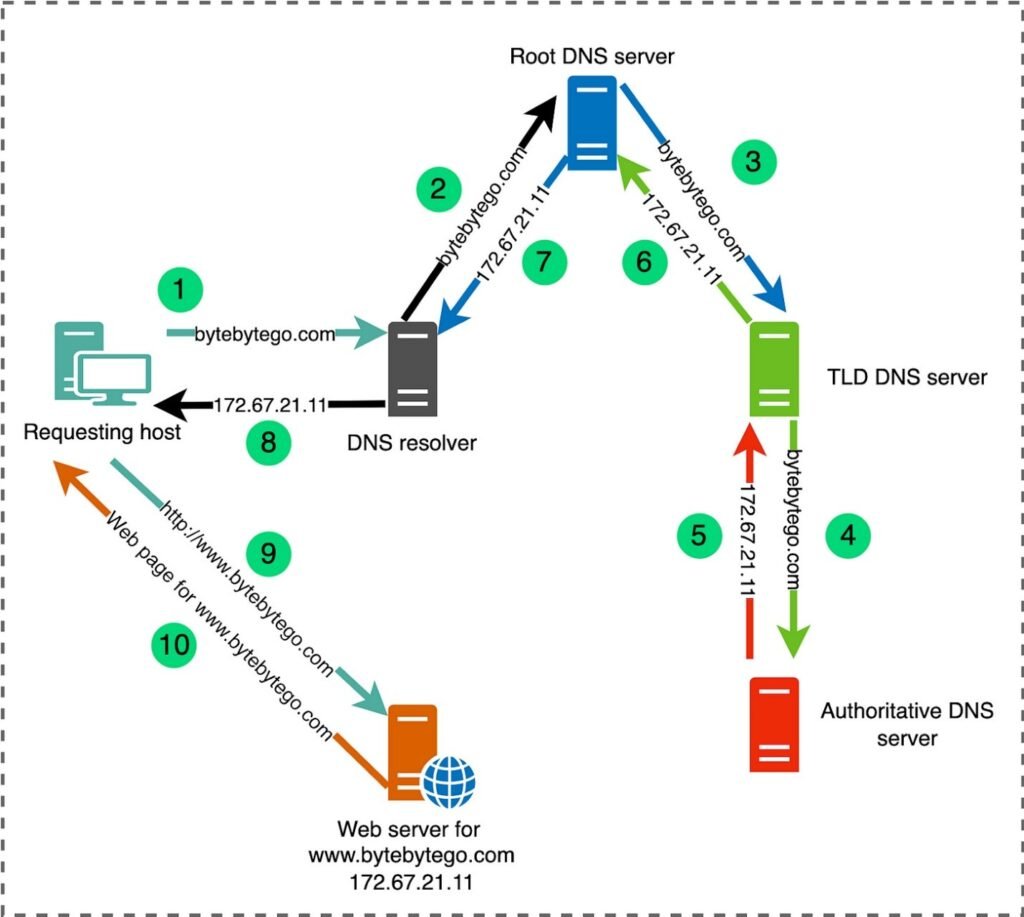

Давайте попробуем понять, как работает итеративное разрешение запросов, используя для этого пример, показанный на рисунке ниже.

|

Requesting host |

Запрашивающий хост |

|

Return .com TLD address |

Возврат адреса сервера домена верхнего уровня .com |

|

Root DNS server |

Корневой DNS-сервер |

|

Return address of Authoritative DNS server |

Возврат адреса полномочного DNS-сервера |

|

TLD DNS server |

DNS-сервер домена верхнего уровня |

|

Authoritative DNS server |

Полномочный DNS-сервер |

|

DNS resolver |

Преобразователь DNS |

|

Web page for www.bytebytego.com |

Веб-страница для www.bytebytego.com |

|

Web server for www.bytebytego.com |

Веб-сервер для www.bytebytego.com |

Предположим, что запрашивающий хост отправляет запрос на разрешение имени bytebytego.com. Вот как это будет происходить.

- Хост сначала отправляет сообщение запроса локальному DNS-преобразователю. Сообщение запроса содержит имя хоста, которое необходимо перевести в bytebytego.com.

- Если в кэше преобразователя нет IP-адреса, он отправляет запрос на корневой DNS-сервер.

- Корневой DNS-сервер, после распознания суффикса .com, дает ссылку на серверы домена верхнего уровня, ответственные за .com.

- Затем преобразователь отправляет новый запрос на один из этих серверов домена верхнего уровня.

- Сервер домена верхнего уровня дает ссылку на полномочный DNS-сервер, отвечающий за bytebytego.com.

- Преобразователь отправляет еще один запрос полномочному DNS-серверу.

- Полномочный DNS-сервер дает IP-адрес bytebytego.com.

- DNS-преобразователь кэширует этот IP-адрес, а затем возвращает его запрашивающему хосту.

- После этого запрашивающий хост отправляет HTTP-запрос на IP-адрес веб-сервера http://www.bytebytego.com.

- Веб-сервер возвращает веб-страницу для www.bytebytego.com.

Рекурсивное разрешение запросов

При рекурсивном разрешении запроса DNS-сервер, получающий запрос, отвечает за поиск IP-адреса от имени клиента. Он сам может использовать итеративные запросы для навигации по иерархии DNS, пока не достигнет полномочного DNS-сервера запрошенного домена.

Давайте воспользуемся предыдущим примером и попытаемся определить IP-адрес bytego.com, используя рекурсивное разрешение запроса, как показано на рисунке ниже:

|

Requesting host |

Запрашивающий хост |

|

Root DNS server |

Корневой DNS-сервер |

|

DNS resolver |

Преобразователь DNS |

|

TLD DNS server |

DNS-сервер домена верхнего уровня |

|

Web page for www.bytebytego.com |

Веб-страница для www.bytebytego.com |

|

Web server for www.bytebytego.com |

Веб-сервер для www.bytebytego.com |

|

Authoritative DNS server |

Полномочный DNS-сервер |

Предположим, что запрашивающий хост отправляет запрос на разрешение имени bytebytego.com. Вот как это будет происходить.

1. Хост сначала отправляет сообщение запроса локальному DNS-преобразователю. Сообщение запроса содержит имя хоста, которое необходимо перевести в bytebytego.com.

2. Если в кэше преобразователя нет IP-адреса, он отправляет запрос на корневой DNS-сервер.

3. Корневой DNS-сервер, после распознания суффикса .com, дает ссылку на серверы домена верхнего уровня, ответственные за .com.

4. Затем преобразователь отправляет новый запрос на один из этих серверов домена верхнего уровня.

5. Сервер домена верхнего уровня дает ссылку на полномочный DNS-сервер, отвечающий за bytebytego.com.

6. Преобразователь отправляет еще один запрос полномочному DNS-серверу.

7. Полномочный DNS-сервер дает IP-адрес bytebytego.com.

8. DNS-преобразователь кэширует этот IP-адрес, а затем возвращает его запрашивающему хосту.

9. После этого запрашивающий хост отправляет HTTP-запрос на IP-адрес веб-сервера http://www.bytebytego.com.

10. Веб-сервер возвращает веб-страницу для www.bytebytego.com.

Рекурсивное разрешение запросов

При рекурсивном разрешении запроса DNS-сервер, получающий запрос, отвечает за поиск IP-адреса от имени клиента. Он сам может использовать итеративные запросы для навигации по иерархии DNS, пока не достигнет полномочного DNS-сервера запрошенного домена.

Давайте воспользуемся предыдущим примером и попытаемся определить IP-адрес bytego.com, используя рекурсивное разрешение запроса, как показано на рисунке ниже:

Мы кратко выделили шаги, показанные на рисунке выше, следующим образом.

-

Клиент отправляет запрос локальному DNS-преобразователю.

-

Преобразователь проверяет свой кэш на наличие IP-адреса. Если он не найден, он выполняет необходимые запросы — возможно, итеративные — взаимодействуя с корневыми DNS-серверами, затем с DNS-серверами домена верхнего уровня и, наконец, с полномочными DNS-серверами до тех пор, пока не получит IP-адрес.

-

После того, как IP-адрес обнаружен, преобразователь кэширует IP-адрес и возвращает его клиенту.

-

На последующие запросы для того же домена можно отвечать непосредственно из кэша преобразователя.

Для функционирования DNS критически важны как итеративные, так и рекурсивные методы разрешения запросов. Рекурсивные запросы упрощают процесс для клиентов, поскольку преобразователь управляет иерархическими запросами и кэшированием. Итеративные запросы заставляют запрашивающий сервер активно использовать ссылки, чтобы найти IP-адрес.

Примечание. На практике большинство клиентских устройств отправляют запросы рекурсивным DNS-преобразователям, которые часто скрыто используют сочетание рекурсивных и итеративных запросов для получения и кэширования результатов, обеспечивая эффективную работу глобальной системы DNS.

Кэширование в DNS

Разрешение DNS включает в себя несколько этапов, и для ускорения повторного разрешения одних и тех же доменных имен система использует кэширование. Кэширование результатов недавно разрешенных DNS-запросов может значительно сократить количество повторных запросов к полномочным DNS-серверам.

Кэширование записей DNS значительно повышает эффективность и скорость разрешения DNS. Это уменьшает необходимость для рекурсивных серверов перемещаться по всей иерархии DNS каждый раз, когда запрашивается домен.

Где происходит кэширование DNS?

Записи DNS кэшируются на различных этапах процесса разрешения. Продолжительность кэширования записи определяется значением времени жизни информации (TTL).

На локальном компьютере. Такие устройства, как компьютеры и смартфоны, имеют локальные кэши DNS. При посещении веб-сайта преобразователь DNS вашего устройства сохраняет разрешенный IP-адрес вместе с соответствующим доменным именем в своем кэше. Таким образом, при повторном посещении этого веб-сайта или при получении доступа к ресурсам в том же домене, процесс разрешения DNS произойдет быстрее.

На рекурсивном DNS-сервере. Рекурсивные DNS-серверы, часто поддерживаемые интернет-провайдерами и другими организациями, кэшируют записи DNS. Это дает преимущества нескольким пользователям в одной сети, имеющим доступ к одному и тому же домену, поскольку кэшированную запись можно предоставить без повторного запроса по всей иерархии DNS.

На полномочном DNS-сервере. Хотя это может показаться неожиданным, но даже полномочные DNS-серверы (на которых хранятся официальные записи домена) используют кэширование. Это помогает эффективно обрабатывать большие объемы запросов и уменьшает избыточную обработку.

Примечание. Кэшированные записи DNS могут устареть, если исходная запись изменится. Однако устаревшие записи кэша не являются серьезной проблемой для системы DNS. Они будут автоматически удаляться по истечении времени жизни информации.

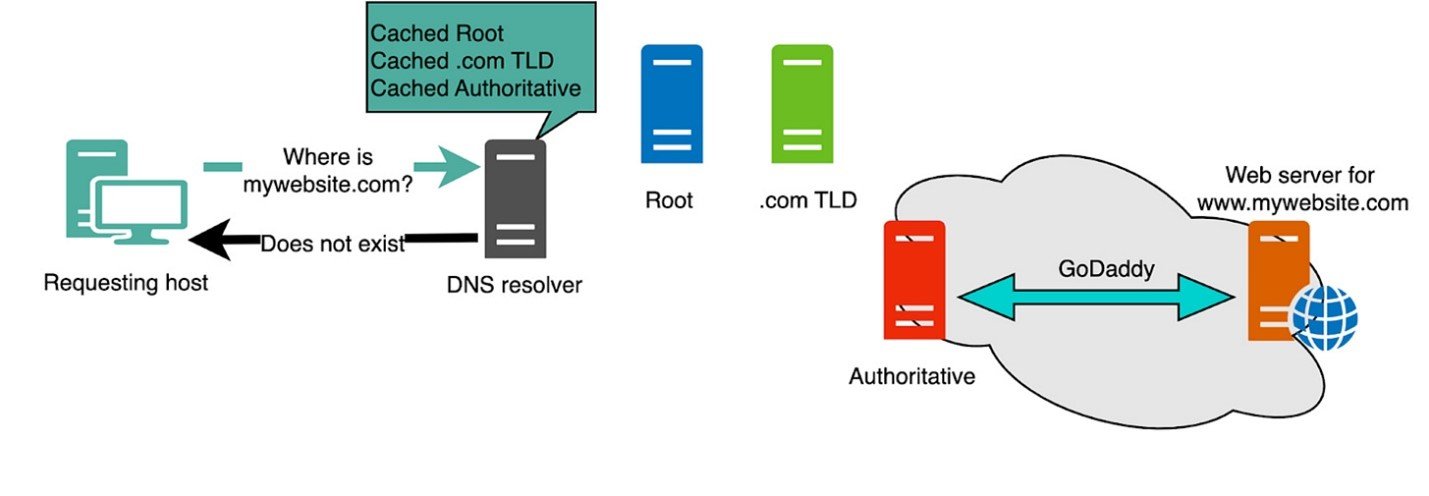

Распространение DNS

После регистрации или обновления домена, прежде чем домен станет общедоступным, может возникнуть задержка. Эта задержка называется распространением DNS.

Попробуем рассмотреть этот процесс на примере.

Представьте, что вы зарегистрировали домен mywebsite.com у GoDaddy, популярного регистратора доменных имен. Если вы попытаетесь получить доступ к этому домену сразу после регистрации, у вас могут возникнуть проблемы.

Несмотря на обновление записи на полномочном сервере, многие рекурсивные DNS-серверы и локальные кэши по всему миру могут по-прежнему кэшировать старую (или несуществующую) запись. Пока срок действия этих кэшированных записей (согласно времени жизни информации) не истечет, и они не будут заменены обновленной записью, пользователи могут столкнуться с проблемами доступа. Этот период несогласованности, когда в разных частях света могут отображаться разные записи, называется распространением DNS.

Как правило, распространение DNS длится 24–48 часов, но принято считать, что верхний предел составляет 72 часа. Однако важно установить разумные значения времени жизни информации, чтобы обеспечить быстрое распространение при внесении изменений.

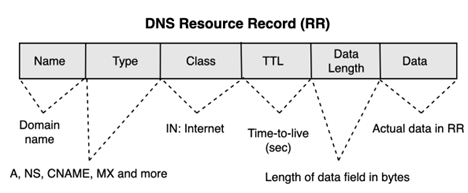

Записи ресурса DNS (RR)

Теперь давайте поговорим о том, как данные хранятся в базах данных DNS.

Данные в DNS хранятся в форме записей ресурса (RR). Когда устройство запрашивает у DNS-сервера доменное имя, сервер предоставляет соответствующие записи ресурса (RR), помогая устройству получить доступ к нужному ресурсу в интернете.

Ниже приведена структура записи ресурса DNS:

Большинство полей в записи ресурса (RR) интуитивно понятны. Однако мы хотели бы рассмотреть поле «Тип» более подробно.

Существуют разные типы записей ресурсов DNS, но здесь мы рассмотрим четыре распространенных типа записей ресурса (RR) в DNS:

Запись типа A (адресная запись): сопоставляет доменное имя с адресом IPv4. Она используется для преобразования удобочитаемых доменных имен в числовые IP-адреса, как показано ниже.

Запись типа NS (запись сервера имен): указывает полномочные серверы имен для домена. Эти серверы имен содержат официальные записи DNS для домена.

Запись типа CNAME (запись канонического имени): создает псевдоним для доменного имени, указывая на каноническое (реальное) имя другого домена.

Запись типа MX (запись обмена сообщениями): указывает почтовые серверы, ответственные за получение сообщений электронной почты для домена.

На рисунке ниже показаны эти четыре типа, их использование в DNS-запросе и соответствующие ответы DNS.

Динамическая система доменных имен

Важным расширением DNS является динамическая система доменных имен (DDNS). Этот сервис позволяет пользователям автоматически обновлять сопоставление между доменными именами и IP-адресами при каждом изменении IP-адреса. Основным вариантом использования динамической системы доменных имен является поддержка хостов с динамическими IP-адресами, например, IP-адресами, назначенными многими местными интернет-провайдерами. Система DDNS представляет особую ценность для частных лиц и малых предприятий, желающих размещать сервисы, веб-сайты или устройства в сетях с динамическими IP-адресами. Она обеспечивает согласованный удаленный доступ, предоставляя устойчивое доменное имя, которое всегда указывает на текущий IP-адрес, даже если этот адрес часто меняется.

DNS и Anycast (адресация любому устройству группы)

Anycast — это метод сетевой адресации и маршрутизации, при котором несколько серверов используют один и тот же IP-адрес. Когда клиент отправляет запрос на IP-адрес Anycast, сеть определяет ближайший сервер (с точки зрения эффективности маршрутизации), который будет обслуживать этот запрос. Использование Anycast в DNS обеспечивает такие преимущества, как сокращение времени ответа за счет уменьшения времени задержки, оптимизации распределения нагрузки между серверами и повышения избыточности. Если один сервер выходит из строя, сеть автоматически перенаправляет запросы на другой доступный сервер. Многие серверы имен домена верхнего уровня и крупные провайдеры DNS используют Anycast для повышения производительности, надежности и отказоустойчивости своих сервисов.

DNS-безопасность

Теперь, когда вы понимаете, что делает DNS, вы можете видеть, насколько он важен для функционирования интернета. Если бы DNS перестал работать, было бы невозможно связаться с каким-либо хостом, если вы не знаете его IP-адрес, то есть, практически никогда. Поэтому крайне важно обеспечить защиту DNS.

Ниже мы рассмотрим некоторые из наиболее распространенных протоколов безопасности для защиты DNS.

DNSSEC (модули безопасности службы доменных имен)

Модули безопасности службы доменных имен (DNSSEC) — это набор расширений DNS, которые обеспечивают дополнительный уровень безопасности за счет цифровой подписи данных DNS. Они помогают обеспечить подлинность и целостность ответов DNS, тем самым сокращая вероятность «спуфинга» DNS (имитации доменного имени) и отравления кэша.

Преимущества DNSSEC

-

Целостность данных: гарантирует, что данные DNS не были изменены при передаче, обеспечивая тем самым целостность данных.

-

Аутентификация: позволяет преобразователям устанавливать, что получаемые ими данные DNS получены из заслуживающего доверия источника.

-

Надежность: выстраивает цепочку сертификатов от корневой зоны до отдельных доменов, что усложняет для злоумышленников получение доступа к данным DNS обманным путем.

Примечание. DNSSEC проверяет подлинность и обеспечивает целостность данных, но не шифрует обмен DNS. Для шифрования используются такие протоколы, как DNS over HTTPS (DoH) и DNS over TLS (DoT), описанные ниже.

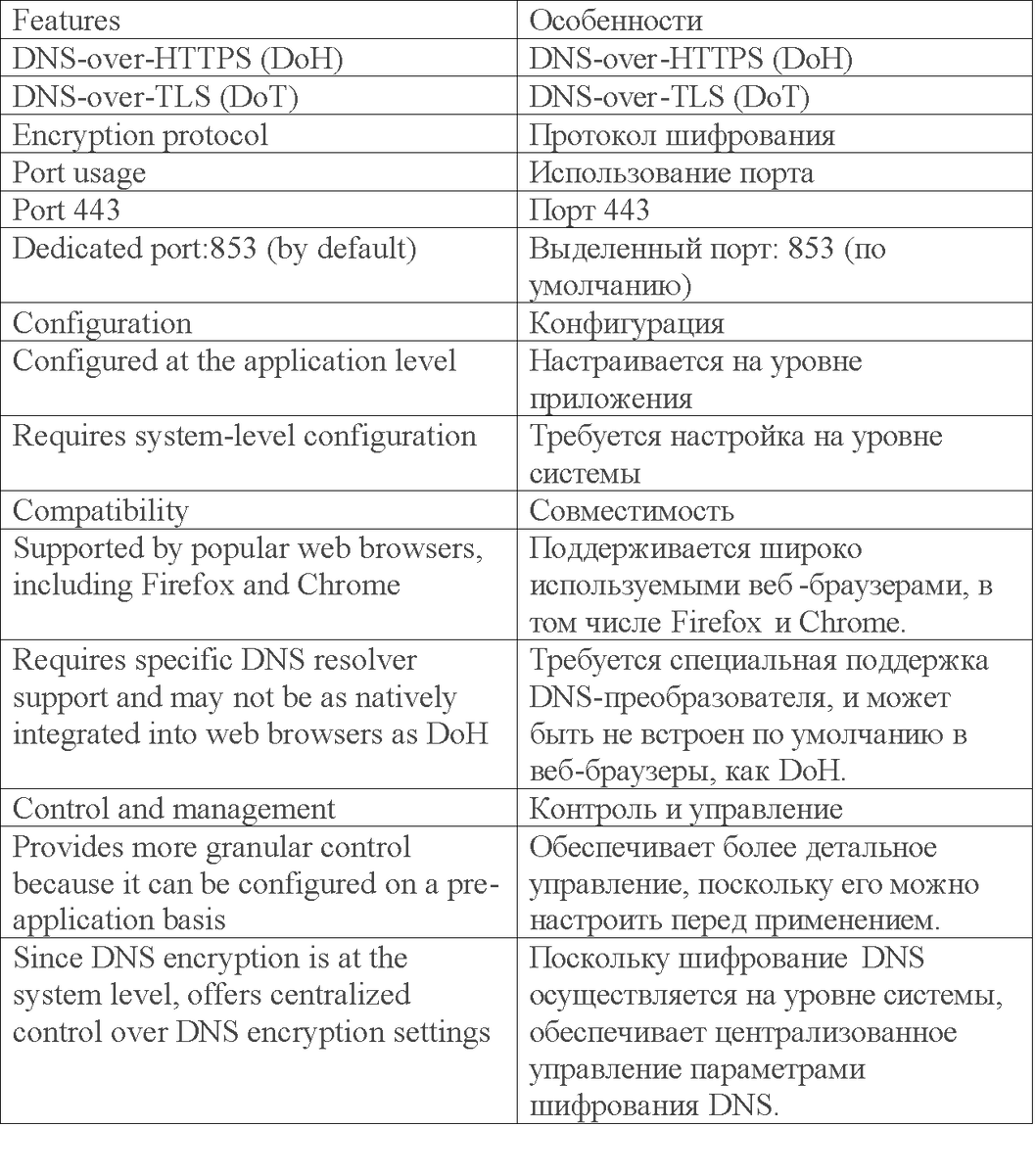

DNS-over-HTTPS (DoH)

DNS over HTTPS (DoH) — это протокол, который повышает конфиденциальность и безопасность DNS-запросов путем их шифрования с помощью протокола HTTPS (протокол защищенной передачи гипертекста). При использовании DoH DNS-преобразователь использует протокол HTTPS для отправки и получения запросов и ответов DNS.

DNS-over-TLS (DoT)

Протокол DNS over TLS (DoT) является альтернативой DoH. Аналогично протоколу DNS over HTTPS, этот протокол повышает конфиденциальность и безопасность DNS-запросов путем их шифрования с помощью протокола безопасности транспортного уровня (TLS). При использовании DNS over TLS DNS-преобразователь устанавливает зашифрованное соединение TLS с вашим устройством для передачи запросов и ответов DNS.

Оба этих протокола имеют схожие преимущества с точки зрения защиты DNS-трафика от перехвата информации и взлома. Ниже мы перечислим некоторые ключевые преимущества DoH и DoT.

Конфиденциальность. И DoH, и DoT шифруют ваши DNS-запросы, не позволяя третьим лицам, включая интернет-провайдеров, отслеживать и перехватывать вашу историю просмотров в браузере. Это помогает защитить ваши конфиденциальные данные в интернете.

Безопасность. Шифрование DNS-запросов помогает предотвратить «спуфинг» DNS (имитация доменного имени) и атаки с применением технологии «незаконный посредник», когда злоумышленники могут перехватывать DNS-трафик и перенаправлять его на вредоносные веб-сайты.

Устойчивость к цензуре. DoH и DoT могут обойти некоторые формы фильтрации контента или цензуры на основе DNS, поскольку властям становится сложнее проверять и блокировать определенные DNS-запросы.

Повышенное доверие. Используя механизмы защиты HTTPS и TLS, DoH и DoT добавляют дополнительный уровень доверия к разрешению DNS, делая его более устойчивым к атакам и взлому.

Поскольку и DoH, и DoT имеют схожие преимущества, возникает естественный вопрос: когда какой из них использовать?

Ответ на этот вопрос зависит от различных факторов, и ни один из этих протоколов в принципе не лучше другого. Ниже приведены ключевые различия между двумя протоколами:

Теперь, когда мы рассмотрели широко используемые протоколы безопасности DNS, давайте кратко опишем некоторые распространенные угрозы безопасности DNS и способы защиты от них.

Отравление DNS-кэша

Отравление DNS-кэша происходит, когда вредоносные данные DNS попадают в кэш DNS-преобразователя, что приводит к перенаправлению пользователей на вредоносные веб-сайты. Отравление DNS-кэша также известно как «спуфинг DNS». Для защиты от этой угрозы, мы можем:

-

внедрить DNSSEC (модули безопасности DNS) для добавления криптографических подписей к записям DNS, обеспечивая целостность данных;

-

использовать DNS-серверы, которые выполняют проверку запросов и ответов для предотвращения кэширования вредоносных данных;

-

регулярно обновлять и вносить исправления в DNS-серверы для устранения уязвимостей, которые можно использовать для отравления кэша.

Распределенные атаки типа «отказ в обслуживании» (DDoS)

DDoS-атака — это злонамеренная попытка перегрузить и нарушить нормальное функционирование DNS-серверов, переполняя их огромным объемом трафика и делая их недоступными. Для предотвращения DDoS-атаки:

-

распределите DNS-серверы по нескольким местам и используйте балансировку нагрузки для обработки пиков трафика;

-

внедрите правила ограничения скорости и фильтрации трафика на своих DNS-серверах.

Атаки с применением технологии «незаконный посредник» (MitM)

При атаке MitM злоумышленник перехватывает DNS-трафик, чтобы перенаправить пользователей на вредоносные сайты или перехватить их сообщения. Для защиты от MitM-атак:

-

используйте DNSSEC для проверки подлинности ответов DNS;

-

используйте протоколы DNS over HTTPS (DoH) или DNS over TLS (DoT) для шифрования DNS-трафика;

-

отслеживайте сетевой трафик на предмет необычных шаблонов разрешения DNS.

Перехват DNS

Перехват DNS происходит, когда злоумышленники получают контроль над настройками DNS домена и перенаправляют трафик на вредоносные серверы. Защита от перехвата DNS обеспечивается с помощью:

-

включения двухфакторной аутентификации (2FA) для учетных записей регистратора домена;

-

мониторинга DNS-записей на предмет внесения несанкционированных изменений.

Обеспечение безопасности DNS требует многоуровневого подхода, включающего сочетание шифрования, контроля доступа, мониторинга и управления исправлениями. Регулярно проверяйте и обновляйте методики обеспечения безопасности DNS для адаптации к меняющимся угрозам.

DNS для IPv6

DNS для IPv6, часто называемый DNS6, служит той же фундаментальной цели, что и DNS для IPv4, но он адаптирован к схеме адресации IPv6 и предлагает некоторые улучшения и изменения для обеспечения большего адресного пространства и других функций IPv6.

Ниже приведены отличия DNS для IPv6 от DNS для IPv4.

Формат адреса. IPv4 использует 32-битные адреса, а IPv6 — 128-битные адреса. В DNS для IPv6 такие более длинные адреса представлены в шестнадцатеричном формате, разделенные двоеточиями. Например, адрес IPv6 может выглядеть так: 2001:0db8:85a3:1111:2222:3333:4444:5555.

АААА-записи. В DNS для IPv6 основной записью для сопоставления доменных имен с адресами IPv6 является AAAA-запись (или «quad-A»). Это аналог A-записи в DNS для IPv4. Когда вы запрашиваете у DNS-сервера AAAA-запись домена, он возвращает соответствующий адрес IPv6.

Обратный DNS. Как и в DNS для IPv4, обратный DNS-поиск в DNS для IPv6 сопоставляет адреса IPv6 обратно с именами доменов. Например, если у вас есть адрес IPv6, и вы хотите найти связанное с ним доменное имя, можно выполнить обратный DNS-поиск с помощью записи PTR.

DNS-серверы только для IPv6. Хотя DNS-серверы могут поддерживать как IPv4, так и IPv6 (двойной стек), существуют также DNS-серверы, предназначенные для работы исключительно с IPv6 без какой-либо зависимости от IPv4. Это особенно важно в сетевых средах, поддерживающих только IPv6.

DNSSEC для IPv6. DNSSEC (модули безопасности службы доменных имен) — это функция обеспечения безопасности, которая полностью совместима как с DNS для IPv4, так и с DNS для IPv6, обеспечивая улучшение защиты информации для разрешения доменных имен в обеих версиях IP.

Транспортный протокол IPv6. DNS для IPv6 может использовать транспортный протокол IPv6 исключительно для обмена данными между DNS-клиентами и серверами, что снижает зависимость от IPv4 для разрешения DNS.

Заключение

На этом мы завершаем рассмотрение DNS, важнейшего сервиса разрешения имен в интернете. Мы рассмотрели важнейшие функции DNS, в том числе сопоставление доменных имен с IP-адресами, управление псевдонимами хостов, псевдонимами почтовых серверов и обратный DNS-поиск. Иерархия DNS включает корневые серверы, серверы доменов верхнего уровня (TLD), полномочные серверы и рекурсивные DNS-серверы.

Затем мы рассмотрели два метода разрешения DNS: итеративный и рекурсивный, которые играют жизненно важную роль в функционировании DNS. Кэширование DNS оптимизирует скорость разрешения, сохраняя результаты в течение заданного времени. Записи ресурсов DNS (RR) хранят данные в базах данных DNS, включая записи различных типов, такие как записи типа A, NS, CNAME и MX. И наконец, мы показали некоторые распространенные угрозы DNS и способы их предотвращения.